Le rôle essentiel du pare-feu

Protection vitale pour les infrastructures réseau

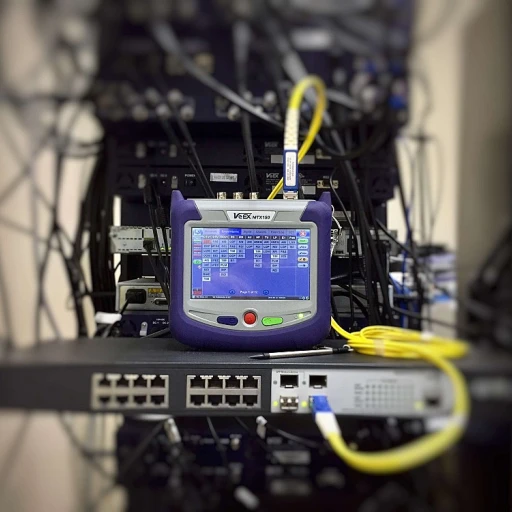

Dans l'industrie des télécommunications, le pare-feu joue un rôle crucial en garantissant la sécurité réseau tout en protégeant les infrastructures des menaces cybernétiques. Avec l'augmentation des connexions et des communications via internet, les entreprises doivent être vigilantes quant à la sécurité de leurs réseaux, notamment grâce à des outils tels que les pare-feux qui filtrent et contrôlent les paquets de données.

Un pare-feu, via des configurations précises utilisant iptables pour les règles de filtrage, veille à ce que seules les connexions autorisées puissent accéder au réseau. Par exemple, les règles iptables input ou iptables output déterminent quels paquets peuvent transiter, tandis que les politiques accept ou input drop permettent de définir quelles connexions doivent être bloquées ou permises. Cela est essentiel pour éviter que des cyberattaques compromettent des données sensibles ou nuisent à la qualité de service, déjà abordés dans notre analyse approfondie des enjeux de la téléphonie VoIP.

Les configurations doivent également intégrer les interfaces eth et utiliser des règles spécifiques comme tcp dport et udp dport pour diriger le trafic de manière sûre et efficace. Par conséquent, un bon pare-feu va au-delà de la simple barrière ; il s'agit d'un système adaptable et complexe qui nécessite une mise en place rigoureuse et une gestion continue pour assurer un firewalling efficace.

Les défis spécifiques de l'industrie des télécommunications

Défis liés à la sécurité dans le monde des télécoms

L'industrie des télécommunications est confrontée à une multitude de défis en matière de sécurité, exacerbés par l'interconnexion croissante des réseaux et l'importance des communications numériques. Les pare-feux jouent un rôle critique dans la protection des infrastructures, mais l'efficacité de cet firewalling dépend de la compréhension des vulnérabilités propres à ce secteur.

- Complexité du réseau : Les télécommunications impliquent des réseaux étendus avec de nombreux points d'entrée. Les pare-feux, tels que iptables, doivent filtrer les paquets sur des interfaces comme eth avec des règles adaptées pour chaque port et connexion.

- Volume élevé de trafic : Les opérateurs télécoms sont confrontés à un trafic massif qui nécessite une configuration fine des règles (iptables input, accept iptables) pour éviter les pertes et assurer une sécutité du réseau.

- Vulnérabilité aux cyberattaques : Avec le risque grandissant de cyberattaques, une configuration robuste est cruciale, nécessitant la prise en compte des règles de table filter et iptables output pour bloquer efficacement les tentatives malveillantes.

Pour protéger les données sensibles des clients, une gestion rigoureuse des réglementations de sécurité est essentielle. La mise en place de pare-feux performants aide à sécuriser votre connexion Wi-Fi gratuite et d'autres points d'accès critiques. L'implémentation de règles spécifiques comme iptables forward, tcp dport, input drop ou established accept aide à construire un bouclier plus robuste contre les menaces externes.

Technologies de pare-feu modernes

Innovations et tendances dans le firewalling télécom

Dans le paysage des télécommunications, les technologies de pare-feu modernes jouent un rôle crucial dans la sécurisation du réseau. L'évolution rapide des menaces cybernétiques nécessite une adaptation constante des solutions de sécurité, y compris le firewall. Voici quelques-unes des technologies et pratiques modernes qui se démarquent :- Iptables et configuration avancée : L'outil iptables est incontournable pour la gestion et la configuration des règles de sécurité réseau. Il permet de définir des règles précises comme 'iptables input' pour filtrer les paquets entrants ou 'iptables forward' pour le transfert de paquets à travers le réseau. L'utilisation de 'iptables nat' est essentielle pour masquer les adresses IP internes, tandis que les règles 'established accept' garantissent que seules les connexions établies sont acceptées.

- Filtrage basé sur l'état : Les pare-feux modernes utilisent des technologies de filtrage basées sur l'état qui vérifient l'état de la connexion avant de l'accepter. Cela permet de restreindre les connexions non sollicitées et de protéger les ressources critiques du 'serveur web'.

- Surveillance en temps réel et gestion proactive : L'administration constante des 'portes' sur le pare-feu est vitale pour maintenir une sécurité optimale. Par exemple, des stratégies efficaces incluront la surveillance et la mise à jour fréquente des 'règles de sécurité' pour répondre aux nouvelles menaces.

- Interfaces optimisées : L'interface eth, lorsqu'elle est bien configurée, permet un échange efficace de paquets entre les différents segments du réseau. Le paramétrage correct des 'tcp dport' et 'udp dport' aide à sécuriser les communications spécifiques aux protocoles.

Stratégies de mise en œuvre efficaces

Approches efficaces pour intégrer des pare-feux

L'intégration d'un pare-feu performant dans l'infrastructure de télécommunications exige une planification méticuleuse. Pour protéger efficacement le réseau interne, il est crucial de bien configurer les règles de firewalling, permettant de gérer les connexions entrantes et sortantes de manière sécurisée. Commencez par définir des politiques de sécurité claires, axées sur l'analyse approfondie des menaces potentielles. Utilisez des outils comme iptables, qui offrent une flexibilité supérieure pour écrire des règles précises. Ici, vous pouvez spécifier des conditions commeiptables input pour accepter ou bloquer des connexions entrantes selon le protocole.

iptables input tcp --dport 80 -j ACCEPT: pour autoriser les connexions HTTP.iptables input drop: pour refuser les paquets indésirables par défaut.

default deny reste une stratégie prudente, où toutes les connexions non sollicitées sont rejetées à l'exception de celles qui sont explicitement autorisées par les règles définies.Pour gérer efficacement le trafic, envisagez d'implémenter une structure en couches où des segmentations claires protègent différentes sections du réseau. Par exemple, isolez votre

serveur web en utilisant une interface eth distincte, ce qui augmente la sécurité du réseau.L'utilisation de

iptables nat et iptables forward est également cruciale pour diriger correctement les paquets vers leurs destinations. De plus, configurez des filtres appropriés dans la table filter pour contrôler les permissions d'accès selon le dport, par exemple avec tcp dport 443 pour le trafic HTTPS.

En adoptant ces stratégies, vous assurerez une sécurité robuste de votre réseau tout en optimisant la gestion des connexions. Gardez à l'esprit que la surveillance continue et l'adaptation des configurations en fonction de nouvelles menaces sont essentielles pour une protection optimale. Enfin, ne négligez pas la formation de votre équipe à ces technologies pour que chacun puisse contribuer activement à la sécurité du réseau.Impact des cyberattaques sur les télécommunications

Conséquences des attaques en ligne sur le secteur

L'industrie des télécommunications est particulièrement vulnérable aux cyberattaques en raison de l'immense quantité de données qui transitent par ses réseaux. Les pare-feux jouent donc un rôle crucial pour bloquer les tentatives malveillantes. Lorsqu'un trafic non autorisé atteint un pare-feu, celui-ci applique ses règles de sécurité pour filtrer et bloquer les requêtes potentielles issues de ports et de services douteux. L'utilisation d'outils comme iptables pour gérer les connexions via des règles spécifiques comme 'iptables input' et 'dport accept' est essentielle pour une sécurité réseau efficace. Lorsqu'une cyberattaque réussit à pénétrer ces défenses, elle peut entraîner des conséquences désastreuses, notamment :- Perturbation des services : Une attaque DDoS (Distributed Denial of Service) peut surcharger les infrastructures de télécom en inondant les serveurs et les interfaces eth de requêtes, entraînant une interruption massive des services.

- Pertes de données sensibles : Les cyberattaques peuvent avoir pour but l'extraction de données confidentielles des clients. Les pare-feux, en établissant des règles de sécurité strictes comme 'input drop', jouent un rôle clé dans la protection de ces informations.

- Coûts financiers élevés : Les attaques réussies coûtent non seulement en termes de réparation de l'infrastructure réseau, mais aussi en pertes de clientèle et en amendes réglementaires.

L'avenir du pare-feu dans les télécommunications

Évolution des technologies de pare-feu dans les télécommunications

La protection des infrastructures de télécommunications continue de prendre de l'ampleur face aux menaces croissantes. Les pare-feux modernes utilisent de plus en plus de technologies avancées pour répondre à ces défis, en intégrant des fonctionnalités de filtrage de paquets, de contrôle d'accès et de régulation de trafic. Grâce à des configurations de firewall dynamiques, ils permettent de répondre aux besoins spécifiques de sécurité des réseaux.

Les règles d'iptables sont largement utilisées pour gérer le trafic entrant et sortant (input, output) sur les réseaux. Les configurations telles que iptables input, accept iptables, et input drop permettent de définir précisément quelles connexions sont acceptées ou rejetées, renforçant ainsi la sécurité réseau. Cette granularité est essentielle pour protéger les services critiques comme les serveurs web ou d'autres applications sensibles hébergées sur des serveurs.

Les nouvelles méthodologies de firewalling, comme l'utilisation des interfaces éthériques (interface eth) et la gestion des ports via des commandes comme tcp dport ou udp dport, offrent une capacité accrue à identifier et à gérer le trafic malveillant. Ces règles de sécurité sont cruciales pour garantir que les données de connexion établies (established accept) soient maintenues en sécurité tout en permettant une communication fluide sur les réseaux internes.

Cependant, il est essentiel de continuer à investir dans la recherche et l'amélioration des technologies de pare-feux pour se préparer aux cybermenaces émergentes. La mise en place de règles NAT, de politiques de firewall pare flexibles et de tables de filtrage (table filter) adaptées sont essentiels pour anticiper les évolutions futures et éviter les failles de sécurité.

Dans ce contexte, l'adaptation constante des configurations des pare-feux et l'implémentation de solutions novatrices contribueront à maintenir un haut niveau de sécurité réseau dans l'industrie des télécommunications.